[ To read this post in English click here ]

Pour mes lecteurs du FIC : la couverture complète du FIC 2020 (y compris les interviews vidéo et les résumés des fournisseurs) commencera la semaine prochaine

18 mars 2020 (Bruxelles, Belgique) – Comme je l’ai indiqué hier dans mon cyber-bulletin, le ministère américain de la santé et des services sociaux (HHS) affirme avoir été attaqué par des pirates informatiques le week-end dernier alors que l’agence intensifiait sa réponse à la pandémie du coronavirus. La cyberattaque, rapportée pour la première fois par Bloomberg News, impliquait des pirates informatiques accédant aux systèmes du HHS dans la nuit de dimanche. Selon Bloomberg, ils n’ont rien pu voler, et le but était de ralentir les systèmes. Caitlin Oakley, porte-parole du HHS :

“Le HHS dispose d’une infrastructure informatique dont les contrôles de sécurité basés sur les risques sont surveillés en permanence afin de détecter et de traiter les menaces et les vulnérabilités en matière de cybersécurité. Dimanche, nous avons pris connaissance d’une augmentation significative de l’activité sur la cyberinfrastructure du HHS et sommes pleinement opérationnels alors que nous enquêtons activement sur la question. Dès le début de la préparation et de la réponse au COVID-19, le HHS a mis en place des protections supplémentaires. Nous assurons la coordination avec les forces de l’ordre fédérales et restons vigilants et concentrés sur la garantie de l’intégrité de notre infrastructure informatique”.

Alex Azar, secrétaire d’État au ministère de la santé, a minimisé l’incident de piratage lors d’une conférence de presse qui s’est tenue plus tard dans la journée de lundi.

“Nous avons des barrières extrêmement fortes, nous n’avons eu aucune pénétration dans nos réseaux, aucune dégradation du fonctionnement de nos réseaux, nous n’avons eu aucune limitation de la capacité ou de l’aptitude de notre personnel à télétravailler, nous avons pris des mesures défensives très fortes”.

Bien sûr, étant cynique, cela aurait-il pu être un trafic normal ? Ce n’est pas comme si l’actuel sain gouvernement fédéral avait quelque chose qui ressemble à des indices lorsqu’il s’agit de prendre soin et d’alimenter correctement un site web extrêmement bien utilisé. Si l’on considère la façon dont l’incompétence est reprochée aux autres et la valeur d’avoir un croque-mitaine pour isoler les moutons, on devrait toujours prendre n’importe quel gouvernement, surtout ceux qui ont menti à maintes reprises, avec un énorme sac de sel.

Bien qu’un client de la cyber-sécurité m’ait informé qu’une attaque presque identique avait été lancée le week-end dernier contre le principal hôpital universitaire de Brno en République tchèque, qui sait ?

Mais il existe pire dehors.

Exploiter la perturbation du coronavirus

La société de cybersécurité Check Point a constaté que depuis janvier 2020, plus de 4 000 domaines liés au coronavirus ont été enregistrés dans le monde, dont 3 % sont considérés comme malveillants et 5 % comme suspects. Elle a souligné dans une série de rapports que les cybercriminels et les groupes de piratage exploitent les perturbations causées par le coronavirus par le biais d’une série d’attaques de phishing et de logiciels malveillants qui vont probablement proliférer à mesure que l’épidémie s’intensifie. Cette semaine, des experts du Centre national de cybersécurité du Royaume-Uni ont déclaré que les internautes risquent de perdre de l’argent et des données sensibles s’ils sont amenés à cliquer sur des liens contenus dans de faux courriels prétendant contenir des informations importantes sur la pandémie.

Remarque: le Centre national de cybersécurité du Royaume-Uni est une branche de l’agence britannique de renseignement sur les transmissions (GCHQ). Le Government Communications Headquarters (communément appelé GCHQ) est un organisme de renseignement et de sécurité chargé de fournir des renseignements sur les transmissions et de garantir l’information au gouvernement et aux forces armées du Royaume-Uni.

Checkpoint et le National Cyber Security Centre ont tous deux relevé des exemples jusqu’à présent qui incluent des cyber-arnaques par des groupes se faisant passer pour l’Organisation mondiale de la santé et le Centre américain de contrôle des maladies, des sites web frauduleux faisant la publicité d’équipements antiviraux qui s’avèrent être des faux, et des attaquants cherchant à obtenir des fonds bitcoin qu’ils prétendent être destinés à la recherche sur les vaccins. Ces mises en garde font suite à la déclaration du gouvernement, la semaine dernière, de la création d’une unité spécialisée dans la lutte contre les campagnes de désinformation sur les coronavirus menées par des États hostiles ou des cybercriminels, et de la confirmation qu’il travaille avec les sociétés de réseaux sociaux pour réfuter les allégations fausses ou trompeuses sur la maladie. Des plateformes telles que Facebook et Twitter collaborent avec le NHS pour placer les sites officiels du gouvernement en tête des résultats de recherche relatifs au virus.

Alors que le NCSC se concentre sur les cybercriminels qui cherchent à exploiter la crise pour des gains financiers, d’autres ont suggéré que des États hostiles pourraient profiter de la confusion. Le Département d’État américain a publié une directive qui indique que la Russie est responsable de “nuées de fausses personnalités en ligne; tout l’écosystème de la désinformation russe est en jeu dans les tentatives de tirer profit de l’incertitude causée par la pandémie“. Les Russes sont très doués pour jouer au jeu de la somme nulle : tout ce qui blesse mon ennemi, m’aide.

Remarque : pas que le Royaume-Uni ait besoin des Russes. Les députés britanniques continuent de lancer des demandes de liberté d’information au Service national de santé, ce qui a rongé le temps que les cliniciens et les gestionnaires du NHS ont consacré à la planification du COVID. Est-ce la une cyber-attaque ?

L’augmentation de l’enregistrement des pages web relatives au coronavirus, qui suggère que les cybercriminels sont susceptibles de profiter de l’épidémie, est tout à fait logique. J’ai parlé à John Hon, un ingénieur en sécurité de Checkpoint, qui m’en a parlé :

Alors que le virus se répand dans le monde entier, les gens recherchent naturellement en ligne les dernières informations et mises à jour sur la manière dont il pourrait les affecter et sur ce qu’ils peuvent faire pour se protéger et protéger leur famille. Et comme on peut s’y attendre, les cybercriminels sont prompts à tirer parti de ces préoccupations pour leur propre profit. Nous constatons une tendance, une tendance malveillante cachée à l’intérieur d’une tendance légitime. De nombreux sites web réels sont enregistrés, il y a une énorme augmentation des sites web sur ce sujet. Ce qui est inquiétant, c’est que le nombre de sites malveillants est 50 % plus élevé que ce à quoi on pourrait s’attendre.

Comme nous l’avons récemment signalé, les pirates informatiques du monde entier ont trouvé que le Coronavirus servait de bon de catalyseur pour leurs activités, et ils continuent de surfer sur la vague de l’épidémie. Notre indice de menace globale pour janvier 2020 montre que les cybercriminels exploitent l’intérêt pour l’épidémie mondiale pour répandre des activités malveillantes, avec plusieurs campagnes de spam liées à l’apparition du virus. Depuis janvier 2020, selon Check Point Threat Intelligence, plus de 4 000 domaines liés aux coronavirus ont été enregistrés dans le monde. Parmi ces sites, 3 % ont été jugés malveillants et 5 % supplémentaires sont suspects. Les domaines liés aux coronavirus ont 50 % plus de chances d’être malveillants que les autres domaines enregistrés à la même période, et sont également plus élevés que les thèmes saisonniers récents tels que la Saint-Valentin.

Certaines personnes au Royaume-Uni ont déjà été ciblées par des courriels de phishing à thème coronavirus avec des pièces jointes infectées contenant des mesures de sécurité fictives. Les chercheurs de la société de cybersécurité Proofpoint, qui travaillent avec le gouvernement britannique, m’ont dit que ces attaques sont récemment devenues plus ciblées, un plus grand nombre d’entre elles se concentrant sur l’impact du virus sur la chaîne d’approvisionnement dans des secteurs tels que le transport maritime, les transports et la vente au détail.

Voici un extrait d’un fichier doc malveillant trouvé dans les systèmes britanniques :

En cliquant sur “enable editing” et “enable content“, on accède au téléchargement de Ostap Trojan-Downloader, qui est connu pour être un téléchargeur de Trickbot. Trickbot est un cheval de Troie bancaire dominant qui est constamment mis à jour avec de nouvelles capacités, fonctionnalités et vecteurs de distribution. Cela permet à Trickbot d’être un logiciel malveillant flexible et personnalisable qui peut être distribué dans le cadre de campagnes à objectifs multiples.

Tous les analystes de la cybersécurité constatent également un problème majeur : avec la nécessité d’équiper les gens de nouveaux ordinateurs portables dans l’urgence pour répondre à la nécessité de travailler à domicile, les employeurs prennent des raccourcis dans leurs protocoles de cybersécurité, ce qui fait craindre que les entreprises soient plus vulnérables. Un revendeur d’ordinateurs aux États-Unis et un autre au Royaume-Uni m’ont dit que de nombreuses grandes entreprises achètent des marques qu’elles n’utiliseraient pas normalement afin de se procurer des stocks et qu’elles n’appliquent pas les procédures de test rigoureuses habituelles avant d’acheter les ordinateurs portables.

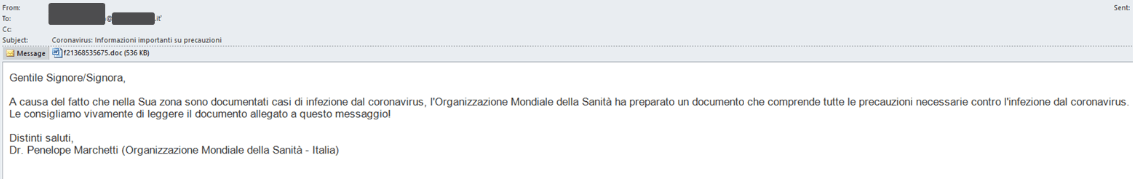

La campagne italienne ciblée de phishing

En outre, une attention particulière a été accordée à l’Italie où une vaste campagne de phishing ciblée sur le thème des coronavirus a été repérée, visant des organisations italiennes et touchant plus de 10 % de l’ensemble des organisations en Italie dans le but d’exploiter les inquiétudes suscitées par le nombre croissant d’infections dans le pays. Check Point, FireEye et Sophos ont tous été témoins de cette situation. Voici un exemple du contenu du courrier :

Traduction en français :

En raison du nombre de cas d’infection au coronavirus qui ont été documentés dans votre région, l’Organisation mondiale de la santé a préparé un document qui comprend toutes les précautions nécessaires contre l’infection au coronavirus.

Nous vous recommandons vivement de lire le document joint à ce message.

Avec nos meilleures salutations,

Dr. Penelope Marchetti (Organisation mondiale de la santé – Italie)

Le courriel contient un fichier de document malveillant, nommé f###########.doc (#=chiffre) et ayant pour objet “Coronavirus” : Informazioni importanti su precauzioni” (traduction française : Coronavirus : Informations importantes sur les précautions à prendre), et le courriel est signé par un médecin de l’Organisation mondiale de la santé (OMS) basé en Italie. Nous avons toutefois effectué une recherche en ligne et n’avons pas trouvé de médecin du nom de Penelope Marchetti auprès de l’OMS ou de l’Organisation mondiale de la santé (OMS). De plus, les adresses électroniques des expéditeurs ne proviennent pas de domaines officiels de l’OMS ou de l’OMS, et la plupart d’entre elles n’étaient pas du tout italiennes.

L’équipe de recherche de Sophos a mis en garde contre la même campagne, soulignant qu’elle avait vu “d’autres charges utiles du même logiciel malveillant générateur de spam datant de septembre de l’année dernière – qui transportait également des documents malveillants, comportait une différente variété d’appels à l’action suscitant des préoccupations, avec des objets tels que “vous avez un e-mail concernant votre crédit” et “vous avez reçu un fax concernant votre prêt”. Dans une alerte, Sophos a mis en garde :

“Bien que ce soit en Italie actuellement, nous nous attendons à des attaques similaires dans d’autres pays où les craintes d’une épidémie de COVID-19 sont élevées. Nous devons rester vigilants et nous méfier des communications entrantes en temps de crise et ne demander conseil qu’à nos autorités de santé publique”.

Comme l’a noté David Grout de FireEye :

Nous pouvons tous nous attendre à être inondés de courriels et de textes contenant des logiciels malveillants ainsi que de pourriels nuisibles liés aux coronavirus. C’est un terrain de chasse trop fertile pour qu’un attaquant ne l’utilise pas. Lorsque nous effectuons des recherches sur Google, que nous partageons des messages avec nos amis et notre famille et que nous recherchons les dernières nouvelles et informations, il est facile de glisser quelque chose de malveillant dans le mélange.

Et le dragon dort à peine pendant tout ce temps

Forbes, The Verge et Bloomberg News ont tous fait des reportages à ce sujet, et Check Point et FireEye ont tous deux publié des “avis de ciblage”. Voici donc une synthèse de tous leurs points les plus saillants.

Comme je l’ai indiqué plus haut, nous avons vu de nombreux cas où des informations liées au coronavirus ont été utilisées pour dissimuler des messages et des applications infectés par des logiciels malveillants, qui sont maintenant distribués par des auteurs de menace dans le monde entier. Les pirates informatiques chinois parrainés par l’État sont impatients de passer à l’action – du moins selon l’équipe de Check Point. Dans une étude publiée le week-end dernier et mise à jour aujourd’hui, la firme expose un APT chinois qui, selon elle, a “militarisé” des documents “pour diffuser des logiciels malveillants jusqu’alors inconnus”. Check Point affirme que son équipe de recherche a intercepté “une cyber-attaque ciblée par un groupe chinois d’APT sur une entité du secteur public de Mongolie”. Une attaque qui a “tiré profit de la pandémie de coronavirus”. Dans cet exemple d’ingénierie sociale au plus haut niveau, l’APT a envoyé deux documents, “l’un relatif à COVID-19, tous deux se faisant passer pour le ministère mongol des Affaires étrangères sous forme de points de presse”. Ces documents contenaient des logiciels malveillants uniques, accessibles à distance.

Encore une fois, la pointe d’un vilain iceberg, alors que les pirates informatiques ciblent un monde de personnes préoccupées par leur santé et leurs finances, le coronavirus se transformant en crise mondiale. À un moment donné, j’ai simplement perdu la trace de tous les cyber-analystes qui publiaient des rapports sur toutes les ordures, enregistrant rapidement un grand nombre de sites web potentiellement malveillants et envoyant des masses de courriels frauduleux alors qu’ils essayaient de tirer profit de la pandémie.

Ce document chinois APT sur le coronavirus , dit Check Point, “était intitulé “Sur la propagation des nouvelles infections à coronavirus” et cite le Comité national de la santé de Chine”. Dans son résumé, Check Point a noté :

Nous avons maintenant vu de multiples attaques de logiciels malveillants encadrées par des avis similaires – c’est cependant la première qui peut être attribuée à des pirates informatiques parrainés par l’État dans le cadre d’une campagne contre un gouvernement étranger.

Il s’agit de la dernière itération de ce qui semble être une opération de longue durée basée en Chine contre divers gouvernements et organisations dans le monde entier. Cette campagne spécifique s’appuyait sur la pandémie COVID-19 pour attirer les victimes afin de déclencher la chaîne d’infection.

L’attaque consistait à “exploiter l’intérêt du public sur le coronavirus pour le propre intérêt de la Chine à travers une nouvelle chaîne de cyber-infection”. Le groupe a ciblé non seulement la Mongolie, mais aussi d’autres pays du monde entier. Toutes les entités du secteur public et les opérateurs de télécommunications du monde entier devraient se méfier des documents et des sites web dont le thème est le coronavirus.

Ces documents infectés par des logiciels malveillants semblent provenir du gouvernement mongol, au moins un d’entre eux semblant provenir du ministre des affaires étrangères du pays. Les cibles étaient d’autres éléments du secteur public mongol, avec pour objectif de prendre des captures d’écran, d’exfiltrer, de supprimer et de modifier des fichiers, et d’exécuter des processus à distance.

Check Point attribue ce fait à un groupe d’APT chinois sans nom, qu’il associe à des opérations antérieures “remontant au moins à 2016 et ciblant différents secteurs dans plusieurs pays, comme l’Ukraine, la Russie et la Biélorussie”. Les fichiers RTF ont été “militarisés” par RoyalRoad, qui “est couramment utilisé par les auteurs de menace chinois”, et qui exploite “les vulnérabilités de l’éditeur d’équations de Microsoft Word”.

Forbes a interviewé Lotem Finkelsteen, qui dirige toutes les recherches de Check Point, qui a déclaré au journaliste de Forbes :

Le cheval de Troie d’accès à distance lancé depuis la pièce jointe est codé pour limiter une fenêtre de contact quotidienne avec son serveur de commande et de contrôle, ce qui rend la détection plus difficile. L’architecture de la charge utile suggère que d’autres modules pourraient être ajoutés plus tard dans le cadre de la campagne. Le cheval de Troie “semble être un malware personnalisé et unique”, bien que les spécificités de la menace ne soient pas inhabituelles.

Finkelstein de Check Point m’a dit que le fait que “le groupe chinois derrière cette attaque, surnommé Vicious Panda, n’ait pas été touché par l’épidémie de COVID-19 est intéressant en soi”. En janvier et février de cette année, “le groupe a lancé une nouvelle cyber-armée, a maintenu son infrastructure offensive et a profité de la situation horrible pour attaquer des pays et des entreprises étrangers”.

L’ironie de la chose ? La Chine utilise le coronavirus pour dissimuler une offensive de cyber-campagne qui ne sera pour personne passée inaperçue – car elle est à l’origine de l’infection elle-même. Mais le sujet est actuellement l’arme d’ingénierie sociale la plus puissante disponible, et cette dernière nouvelle n’est donc pas surprenante.

Suivre la propagation du COVID-19 par le biais des téléphones portables

Cela devait faire l’objet d’un poste séparé, mais il est (quelque peu) lié, donc je vais le coller ici.

Comme cela a été largement rapporté, le gouvernement américain est en pourparlers actifs avec Facebook, Google et un large éventail de sociétés technologiques et d’experts de la santé sur la manière dont ils peuvent utiliser les données de localisation glanées sur les téléphones des Américains pour combattre le nouveau coronavirus, y compris pour savoir si les gens se tiennent à distance de sécurité pour enrayer l’épidémie. Les experts de la santé publique s’intéressent à la possibilité pour les entreprises du secteur privé de compiler les données sous une forme anonyme et agrégée, qu’elles pourraient ensuite utiliser pour cartographier la propagation de l’infection.

L’analyse des tendances en matière de localisation des propriétaires de smartphones pourrait s’avérer un outil puissant pour les autorités sanitaires cherchant à suivre le coronavirus, qui a maintenant infecté plus de 200 000 personnes dans le monde. Mais c’est aussi une approche qui pourrait mettre certains Américains mal à l’aise, selon la manière dont elle est mise en œuvre, étant donné la sensibilité des détails de leurs déplacements quotidiens. De nombreuses sources ont souligné que – si ils agissent – ils ne constituent pas une base de données gouvernementale.

Lors de récentes interviews, les dirigeants de Facebook ont déclaré que le gouvernement américain est particulièrement intéressé par la compréhension des schémas de mouvements des personnes, qui peuvent être dérivés des données que l’entreprise collecte auprès des utilisateurs qui l’autorisent. Par le passé, le géant de la technologie a fourni ces informations aux chercheurs sous forme de statistiques qui, dans le cas du coronavirus, pourraient aider les responsables à prévoir le prochain point chaud ou à décider où allouer les ressources sanitaires trop sollicitées.

Nous savons tous comment cela fonctionnera. D’abord la Chine, puis l’Iran, puis Israël. Ce genre de choses s’installe, toujours pour aider, puis ne se fait jamais retirer.