For the English version click here

Um die deutsche Version zu lesen, klicken Sie hier

Nous vous proposons une série d’articles concernant le Forum qui s’est clôturé fin janvier 2017

15 février 2017 – C’est il y a cinq ans et demi, à l’automne 201, que j’ai assisté, à la Hopkins University School of Advanced International Studies de Washington, à l’allocution principale de Joseph Nye au cours d’une conférence sur le « Pouvoir ».

Les théories de Nye sur le soft et le smart power n’ont plus besoin d’être présentées dans le domaine des relations internationales. Nul autre que lui n’est parvenu à mieux aborder l’évolution de la notion de pouvoir dans un monde d’acteurs non gouvernementaux, d’états faibles et d’économies émergentes. Son dernier livre à ce jour, « The Future of Power », avait été publié un peu plus tôt dans l’année. Comme toujours, méticuleusement documenté, avec force détails. Son mantra.

Interpellé par ses observations, je me suis lancé dans une étude complète de la cyberguerre et de la cybersécurité. Au cours de son intervention, il a souligné que ce siècle connaissait deux types de changement relatifs au pouvoir : la transition et la diffusion. Si la transition du pouvoir d’un état dominant à un autre est un événement historique bien connu, la diffusion est un processus plus récent. Aujourd’hui, à l’ère de l’information mondiale, un problème se pose pour l’ensemble des états, même pour les plus puissants. En effet, davantage de choses se produisent en dehors du contrôle de ces derniers :

« La prolifération de l’information remet en question les polarités tout autant que la prolifération des armes. De plus en plus de risques, de menaces et de défis touchant les personnes au sein d’un pays proviennent en grande partie, voire intégralement d’autres pays… la crise financière, le crime organisé, la migration de masse, le réchauffement climatique et le terrorisme international, pour n’en citer que quelques-uns. »

Un tour d’horizon du monde actuel permet de constater que la diffusion du pouvoir, à la fois verticale et horizontale, est en grande partie responsable de toutes ces difficultés. Notre monde n’est pas tant multipolaire que non-polaire. Et de nombreux observateurs ont considéré cette tendance comme marquant le déclin de l’état souverain qui a été l’institution mondiale dominante depuis les Traités de Westphalie en 1648.

Et le véritable argument de la présentation de Nye : la révolution de l’information, c’est-à-dire les progrès technologiques rapides en matière d’informatique, de communication et de software qui ont mené à une réduction considérable des coûts d’élaboration, de traitement, de transmission et de recherche de l’information, écrasera les hiérarchies bureaucratiques qui seront remplacées par des organisations en réseau. Un plus grand nombre de fonctions gouvernementales seront confiées à des marchés privés et des entités sans but lucratif. Une partie bien plus importante de la population, tant au sein des pays qu’entre ceux-ci, aura accès au pouvoir provenant de l’information. Les gouvernements ont toujours été préoccupés par le flux et le contrôle de l’information, et l’époque actuelle n’est pas la première à connaître d’énormes changements.

Et le danger implicite. Il pensait que le « simple dream » des générations précédentes NE se réaliserait PAS, que la rapidité et la portée de la communication feraient tomber les barrières entre les sociétés et les individus et offrirait une transparence à sa mesure. Bien au contraire : la transparence organisée en cyber-réseaux et l’absence de vie privée se propageront dans un monde sans ordre ni limites, nous poussant à traverser des crises sans les comprendre. La cible principale : les États-Unis.

Parfaitement, monsieur Nye.

Comme je l’ai écrit précédemment, aucun pays n’est parvenu à (presque) concurrencer les États-Unis dans l’exploitation du pouvoir des réseaux informatiques pour l’élaboration et le partage des connaissances, la production des biens économiques, l’enchevêtrement des infrastructures informatiques privées et gouvernementales, en ce compris les télécommunications et les réseaux sans fil, par le biais de toutes sortes de technologies servant à transporter les données et les communications multimédia et à contrôler tous les modes de distribution, de transport et de fabrication de notre énergie, etc… Ce qui porte les États-Unis au rang d’écosystème technologique le plus vulnérable par rapport aux personnes capables de voler, corrompre, endommager et détruire les avoirs publics et privés à un rythme inimaginable.

Et l’Europe semble se diriger vers la seconde place.

Pendant la majeure partie de l’histoire, l’évolution technologique s’est déployée au cours de décennies et de siècles d’avancées progressives qui ont pu améliorer et associer les technologies existantes. Même les innovations radicales ont pu, au fil du temps, s’inscrire dans les doctrines tactiques et stratégiques existantes : les chars étaient considérés comme prédécesseurs inspirés par des siècles de cavalerie ; les avions pouvaient être conçus comme une autre forme d’artillerie, les cuirassés comme des forts mobiles et les porte-avions comme des pistes d’atterrissage. Même les armes nucléaires, en ce qu’elles renforcent le pouvoir de destruction, constituent en quelque sorte une extrapolation des expériences passées.

La nouveauté à l’époque actuelle, c’est le rythme de changement du pouvoir informatique et l’expansion des technologies de l’information dans tous les domaines. Cyberespace, un terme qui n’a été inventé que dans les années 1980, a colonisé l’espace physique et, du moins dans les principaux centres urbains, commence à se fondre en lui. La communication par son biais, et entre ses nœuds, dont la prolifération est exponentielle, est presque instantanée. Alors que les tâches que la génération précédente effectuait principalement à la main ou sur papier, à savoir la lecture, les achats, l’éducation, l’amitié, la recherche industrielle et scientifique, les campagnes politiques, les finances, la gestion des documents gouvernementaux, la surveillance, la stratégie militaire, sont désormais filtrées par la sphère informatique ; l’activité humaine est de plus en plus « informationnalisée » et devient partie intégrante d’un seul et même système « quantifiable et analysable ».

FIC 2017

Voilà pourquoi il est si important d’assister à des événements tels que le Forum International de la Cybersécurité : découvrir les cybertechnologies, la cyberguerre et la cybersécurité ; une opportunité de rencontrer les principaux acteurs de la cybersécurité et faire l’inventaire des tendances en matière de cyberattaques, et en particulier des solutions envisageables à une époque où ce problème devient critique, se généralise… et tend à devenir un aspect économique significatif.

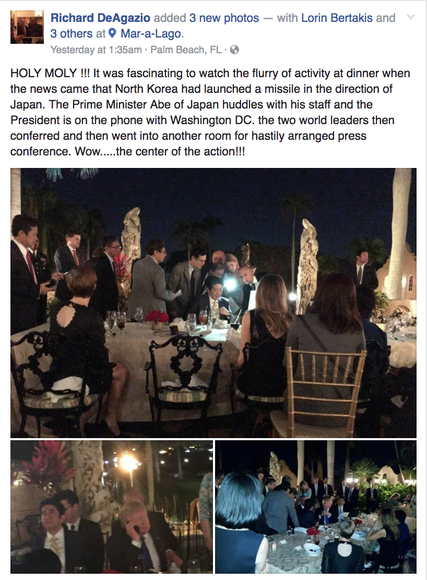

Et c’est important pour vous permettre de comprendre les débâcles en termes de sécurité tels que les événements qui gravitent autour de l’Administration Trump et de « La Comédie Sécuritaire Nationale ».

Réponse officielle de la Maison Blanche : « M. Trump et M. Abe n’avaient pas examiné les documents classés sur la terrasse du club ».

Là n’est pas la question. Comme je l’ai effectivement appris au cours du FIC de cette année, les lampes de poche des téléphones portables qu’ils ont utilisées se sont souvent avérées problématiques : si l’un d’entre eux avait été piraté par une puissance étrangère, la caméra du téléphone aurait permis de voir le contenu des documents. Et sachant que la communauté du renseignement sait désormais que le club de Trump est « trollé » par surveillance électronique…

De plus, les deux dirigeants pourraient avoir abordé des documents classés à portée de voix des serveurs et des clients du club. Les discussions concernant la façon de réagir face aux incidents internationaux impliquant des adversaires tels que la Corée du Nord ont presque toujours lieu en des endroits dotés de protections de haute technologie contre l’espionnage électronique, comme la Salle de Crise de la Maison Blanche. Quelle façon formidable et incroyablement simple pour des analystes étrangers du renseignement de mesurer les capacités et l’efficacité de la réaction du pouvoir exécutif en place. Ils relèveront le modèle de téléphone utilisé, les aides présentes, l’absence notable de personnel militaire. Peut-être même un correspondant étranger ou un ressortissant étranger était-il sur place. Et je me demande qui a rejoint le club exclusif de Trump au cours des dernières semaines. Pour 200 000 $, n’importe quel gouvernement peut envoyer ses agents assister à des réunions secrètes menées par le président américain dans un restaurant. Quelle bonne affaire !

Dans cette série sur le FIC, nous aborderons entre autres les questions suivantes :

– la sphère numérique privée : que doit faire un utilisateur connecté ?

– le travail de sensibilisation peut-il être assuré de manière efficace ?

– opter pour le cloud : sécurité totale et confiance sont-elles possibles ?

– l’automatisation, l’intelligence artificielle et l’orchestration de la réponse aux incidents

– oh ! la guerre de la productivité : le combat quotidien entre fonctions et sécurité au sein du monde mobile

– le recours à l’apprentissage automatique pour la cyberdéfense de la prochaine génération

– la façon dont un logiciel malveillant tel que Mirai peut non seulement pirater des milliers de gadgets, routeur et autres dispositifs IoT mais a désormais été « amélioré » afin de pouvoir d’infecter des systèmes Windows

– la façon dont les pirates informatiques financés par l’état tentent de dérober les mots de passe des messageries électroniques de nombreux éminents journalistes du monde entier, une autre phase dans le vol du contenu de courriels qui sera utilisé comme arme contre leurs utilisateurs

– la façon dont toute cette complexité est encore accrue par le fait qu’il est plus facile de mettre sur pied une cyberattaque que de s’en défendre, ce qui a entrainé une orientation offensive dans l’élaboration de nouvelles capacités

Chaque partie de la série comprendra, le cas échéant, la vidéo d’une entrevue avec, entre autres :

- John Frank, vice-président aux affaires européennes de Microsoft

- David Grout, directeur technique de FireEye

- Le Colonel Nicolas Duvinage, chef du Centre national français de lutte contre les criminalités numériques

- Oliver Grall, directeur régional des ventes de MSAB

- Marcus Klische, conseiller en sécurité chez BlackBerry

- Nuvin Goonmeter, directeur exécutif de la cybersécurité chez EY

- Chardy N’Diki, directeur régional des ventes de Centrify

- Frédéric Dru, vendeur spécialisé en téléphonie mobile chez Check Point Software

REMARQUE : certaines entrevues ont été réalisées en anglais, d’autres en français, mais toutes ont été sous-titrées dans l’autre langue, selon les cas.

Pour un rapide « ressenti » de l’événement …

Du Forum International de la Cybersécurité à Lille, en France: séances éducatives, démonstrations techniques, ateliers de solutions, lancements, cafés de réseautage, laboratoires de travail, concours de cyberguerre défensive, et bien plus encore. Voici un aperçu de FIC 2017:

Les lecteurs habitués de mon blog connaissent mon style d’écriture. Le modèle que je tente de suivre s’apparente plus à celui d’un magazine britannique hebdomadaire, dans le thème, mais avec un peu de distance, personnel mais aussi politique, conversationnel plus que formel.

Comme toujours, si vous avez des questions ou des commentaires, n’hésitez pas à nous contacter via notre centre opérationnel de Paris : [email protected]

Nous espérons que cette série vous plaira.